La mayoría de los que hemos tenido oportunidad de trabajar con tecnología de punta en diversos ámbitos de TI y de conocer acerca de atractivas alternativas como el uso de virtualización, sabemos que ésta propicia muchas ventajas: disminución de costos, consolidación de aplicaciones y hasta beneficios energéticos por un menor consumo de energía.

La mayoría de los que hemos tenido oportunidad de trabajar con tecnología de punta en diversos ámbitos de TI y de conocer acerca de atractivas alternativas como el uso de virtualización, sabemos que ésta propicia muchas ventajas: disminución de costos, consolidación de aplicaciones y hasta beneficios energéticos por un menor consumo de energía.

Con respecto al candente tema del cómputo en la nube, el incursionar en nuevas posibilidades de materia tecnológica a veces no es un asunto tan trivial. Cuando se toma la decisión de ir por el camino de la virtualización hay una serie de consideraciones que se deben abordar para que, lo que hoy es una gran posibilidad que brinda la tecnología, no se convierta paulatinamente en una terrible pesadilla.

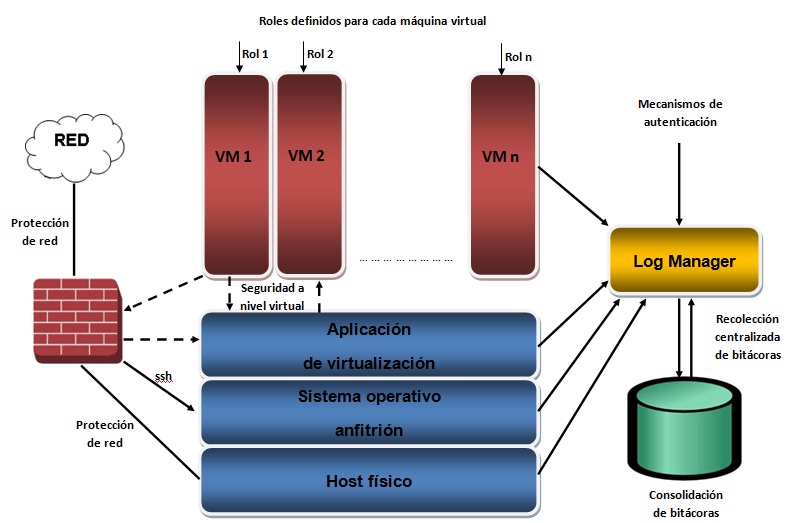

Por ejemplo, y como parte de la estrategia de seguridad de ambientes virtuales, se pueden identificar los “puntos de control”, que son aquellos donde ocurre el procesamiento, la transmisión y el almacenamiento de datos y para los cuales pretendemos proteger la confidencialidad, integridad y la disponibilidad. Estos puntos de control pueden ser el mismo usuario, la red, el sistema, los datos o la aplicación.

Los ajustes a efectuar sobre los puntos de control son hacia los mecanismos de autorización, de autenticación, la forma de uso, las relaciones de confianza, las fronteras (es decir, los puntos de entrada y de salida), la configuración, el almacenamiento y el transporte de datos. Enumeramos a continuación algunos preceptos que pretenden brindar un panorama introductorio de aspectos relevantes en torno a la virtualización:

1) Hay que llevar las mismas “mejores prácticas” que tenemos con los hosts físicos hacia los hosts virtualizados.

- Fijando puntos de control a nivel usuario, sistema, aplicaciones y datos.

- Protegiendo el sistema operativo anfitrión (host OS) del ambiente virtualizado.

- Utilizando los mismos procedimientos de administración de sistemas y protección de aplicaciones.

- Consolidando las aplicaciones duplicadas.

- Apoyándose en soluciones de seguridad, parches, antivirus y protección a nivel host.

2) Aislando cada máquina virtual del resto.

- Fijando puntos de control en el sistema a nivel máquina virtual por medio de la aplicación de virtualización.

- Estableciendo procesos que controlen el aislamiento de los sistemas virtuales sin afectar la escalabilidad y el desempeño.

- Asegurando con tecnología que el control de acceso al ambiente virtualizado esté protegido.

3) Limitando y monitoreando los accesos de administrador.

- Fijando puntos de control a nivel aplicación y a nivel sistema virtual.

- Dentro de los mismos archivos de cada ambiente virtual.

- Estableciendo controles de acceso basados en roles para las máquinas virtuales.

- Restringiendo el número de administradores que tienen acceso por consola y registrando todas las actividades en un servidor de bitácoras separado.

- Cifrando los archivos virtuales cuando no están en uso.

- Manejando comunicación segura a través de Secure Shell (ssh) hacia el sistema operativo anfitrión.

4) Protegiendo los recursos del ambiente virtual.

- Fijando puntos de control a nivel aplicación (interfaz a la máquina virtual) y a nivel sistema virtual (sistema operativo de la máquina virtual).

- Estableciendo procesos para separar las máquinas virtuales de las variantes en las políticas de seguridad de red.

- Particionando los hosts físicos a través de diferentes interfaces de red.

- Estableciendo áreas reservadas, compartidas y límites que aseguren la estabilidad y la disponibilidad de las máquinas virtuales críticas.

5) Forzando buenas prácticas de configuración y manejo de parches.

- Fijando puntos de control a nivel sistema operativo de la máquina virtual y datos de los archivos virtualizados.

- Estableciendo buenas prácticas para la creación de máquinas virtuales y su configuración.

- Asegurándose de que una máquina virtual inactiva pase a través de un riguroso proceso de revisión antes de ponerse en producción.

- A través de un proceso igualmente riguroso de revisión al sistema operativo anfitrión sobre el que eventualmente se montarán los ambientes virtuales.

- Con una buena aplicación centralizada de manejo de ambientes virtuales.

6) Monitoreando constantemente el ambiente virtual.

- Fijando puntos de control a nivel sistema operativo de la máquina virtual y poniendo énfasis en la aplicación de virtualización.

- Monitoreando las actividades de administración, la interfaz de manejo de la virtualización, los accesos a los archivos de la máquina virtual.

- Utilizando un servidor de bitácoras totalmente ajeno a la infraestructura de virtualización ya que aquellos con acceso de administrador podrían borrar las huellas de su propia actividad.

- Estableciendo una aplicación de administración de bitácoras que permita consolidar la información que se derive del ambiente virtualizado y de los sistemas operativos anfitriones.

.

Ante un escenario de presupuestos recortados, lo más apropiado es identificar las amenazas, las metas del negocio, las políticas y las capacidades (en nuestro caso los puntos de control) y mapear éstos a procesos y tecnología. Posteriormente se priorizan los proyectos y se adecúan al presupuesto disponible.

.

| Amenaza | Meta de negocio | Política | Capacidad | Proceso | Tecnología |

| Interna | Protección de Propiedad Intelectual | ISO 27002 – 8.3.1 Terminación de Responsabilidades | Gestión de Usuarios | Proceso de Separación | ninguna |

| . | |||||

| Interna | Disponibilidad de Servicios | ISO 27002 – 10.10.4 Administración y Operación | Registrar la actividad de Administración y Operación | Manejo de Logs | Herramientas de Registro para root / administrador |

| . | |||||

| Interna | Confidencialidad | Protección de Información | Respuesta a Incidentes | Investigación | Forense |

.

En conclusión, es importante que las organizaciones visualicen dentro de su estrategia el escenario de riesgos que se puede enfrentar al utilizar soluciones de virtualización. Una vez evaluadas y entendidas las vulnerabilidades se debe dictar una estrategia para afrontarlas, trabajando sobre los puntos de control y monitoreando las áreas de mejora en aspectos de virtualización.

.

Deja tu comentario