Sabotaje, desastres naturales, continuidad de operaciones, aseguramiento de la información y crecimiento de la organización son algunos de los aspectos principales que se consideran al diseñar las instalaciones físicas que permitirán la operación informática.

Sabotaje, desastres naturales, continuidad de operaciones, aseguramiento de la información y crecimiento de la organización son algunos de los aspectos principales que se consideran al diseñar las instalaciones físicas que permitirán la operación informática.

La infraestructura como servicio o IaaS, por sus siglas en inglés, es el modelo de provisión de recursos informáticos como servidores, almacenamiento, firewalls, y redes, entre otros, como un servicio.

IaaS como el modelo más simple de computación en la nube ayuda a las organizaciones a la reducción de costos invirtiendo solo en lo necesario para sus operaciones. Por otra parte, el crecimiento y modernización pueden llevarse a cabo gradualmente, con base en las necesidades de negocio.

“Amazon Web Services” (AWS) con centros de datos en Brasil, Asia y Norteamérica así como “Cloud Carib” con centros de datos en Latinoamérica y El Caribe son solo algunas de las innumerables opciones que existen para elegir proveedores de infraestructura como servicio.

Al iniciar el diseño de una solución con base en IaaS, debemos considerar el nuevo ambiente al que se encuentra expuesta nuestra información y debemos planificar el uso de las diferentes herramientas que auxiliarán en la administración de la seguridad.

.

Ambiente

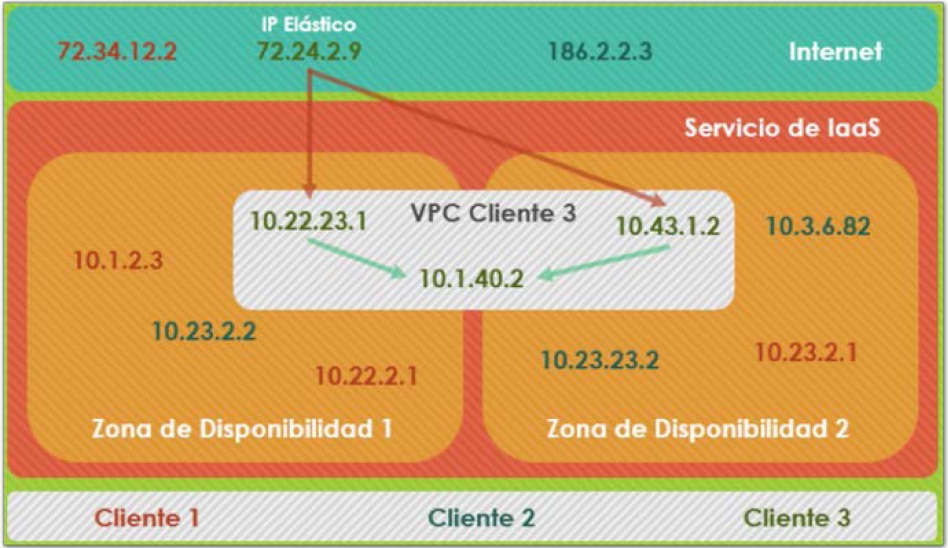

El primer cambio de paradigma es el concepto de servidor. Los proveedores de IaaS llaman instancia a un objeto con recursos informáticos flexibles equivalente a los servidores físicos de los centros de datos corporativos. Por lo tanto nuestras instancias, al ser objetos virtuales, compartirán recursos reales con instancias de otros clientes.

Para la administración de las instancias y de los recursos, los proveedores de IaaS brindan acceso a una consola de administración.

Otro concepto importante son las IP elásticas. Estas son IP públicas pero no asociadas a un equipo sino a un recurso administrable que posee propiedades que posibilitan relacionarlo con diferentes instancias.

.

Firewalls

Las instancias deben ser aseguradas individualmente, por lo tanto la herramienta principal son los firewalls, y como puntos importantes a considerar en las reglas de estos se tienen las siguientes:

- Simplicidad. Cada firewall debe abarcar un número reducido de reglas para una rápida administración, documentación y comprensión.

- Precaución en apertura de puertos al segmento 0.0.0.0/0. Lo peligroso de esto es que esta regla se superpone a cualquier otra regla o segmento en las políticas. Este es un error común encontrado por AWS.

- No todas las redes 10.x son necesariamente privadas, a una instancia se le asigna una IP pública y una IP privada, pero debemos considerar que las IP privadas pertenecen en realidad a un ambiente semipúblico donde otros clientes poseen sus infraestructuras.

Estas recomendaciones para las reglas de firewall deben agregarse a las buenas prácticas ya utilizadas en sus centros de datos corporativos.

.

Respaldos

Los proveedores utilizan matrices de almacenamiento de datos del tipo elástico por bloques, EBS (Elastic Block Storage) por sus siglas en inglés, lo que permite a los volúmenes virtuales de almacenamiento ser independientes de las instancias. Con el sistema de EBS se cuenta con suficiente redundancia para minimizar las posibilidades de pérdida de información, pero aun así es recomendable poseer una copia reciente y consistente de la información. Por lo tanto es necesario continuar la práctica de respaldos en medios propios.

.

Continuidad

La continuidad de negocio es un problema crítico en ambientes de trabajo basados en IaaS. Uno de los métodos más efectivos de respaldo es la creación de instantáneas de los volúmenes de almacenamiento, pues así es factible una reanudación de operaciones rápida después de algún desastre. Como las instancias son independientes de los medios de almacenamiento, se puede realizar un cambio rápido entre estos.

.

Gestor de identidad de acceso

El gestor de identidad de acceso (Identity and Access Management o IAM), es una herramienta proporcionada por los proveedores de IaaS que brinda el control sobre quién y qué puede hacerse sobre los recursos de la infraestructura. Esta consola se basa en cuatro entes para su control: usuarios, grupos, permisos y roles. Con base en ello, el IAM genera llaves para que los usuarios a quienes implícitamente se les ha otorgado permiso realicen ciertas actividades; delegando actividades como conexión a instancias, control de recursos y acceso al mismo gestor.

En la revisión de las mejores prácticas del IAM se destaca una muy importante: reducir o remover el uso del root, por lo que se recomienda la no utilización de las llaves del root.

.

Nube privada virtual

La nube privada virtual (Virtual Private Cloud o VPC), brinda la posibilidad de aprovisionar una sección aislada de la infraestructura donde se pueden controlar recursos en una red virtual. Permite el control completo sobre el entorno de red virtual, incluyendo la selección de su gama propia dirección IP, la creación de subredes y configuración de tablas de rutas y puertas de enlace de la red. El VPC basa su control en la creación de grupos de seguridad.

Con estas herramientas es factible enfrentar algunos de los nuevos retos de seguridad que plantea el cómputo en la nube basado en IaaS. Reuniendo la experiencia del trabajo en centro de datos corporativos junto a una buena preparación y entendimiento de los recursos ofrecidos por los proveedores de IaaS, podremos dar seguridad con la adopción de esta modalidad de infraestructura para nuestra organización.

Excelente artículo, algunos tips que tenemos que tener en cuenta cuando migramos a la nube