En el número anterior de Magazcitum presenté el contexto de la compleja situación a la que nos lleva la necesidad de acceso a múltiples sistemas y la administración de esos accesos. También se abordaron los conceptos relacionados con los mecanismos de identificación, autenticación, autorización y rendición de cuentas para controlar y llevar un recuento de la actividad en los sistemas, y finalmente referí algunas de las tecnologías de apoyo como la biometría, la federación de identidades y el acceso de una sola vez.

En el número anterior de Magazcitum presenté el contexto de la compleja situación a la que nos lleva la necesidad de acceso a múltiples sistemas y la administración de esos accesos. También se abordaron los conceptos relacionados con los mecanismos de identificación, autenticación, autorización y rendición de cuentas para controlar y llevar un recuento de la actividad en los sistemas, y finalmente referí algunas de las tecnologías de apoyo como la biometría, la federación de identidades y el acceso de una sola vez.

En esta segunda parte reseñaré otras tecnologías y estándares de apoyo para consolidar una infraestructura robusta de control de acceso.

.

Administración de identidades y acceso.

Uno de los problemas más graves que enfrenta la industria sigue siendo el robo de identidad, esto se deriva en buena parte –como expuse en el artículo anterior– de la cantidad de claves de acceso que una misma persona llega a manejar y de los hábitos que, en la mayoría de los casos, propician el éxito de esta actividad fraudulenta. La creciente necesidad de proteger la información es uno de los motivadores de iniciativas como la Ley Federal de Protección de Datos Personales en Posesión de Particulares (LFPDPPP). En Magazcitum puede encontrar un interesante artículo dedicado a este tema en el siguiente enlace: https://www.magazcitum.com.mx/?p=1169

La tecnología de administración de identidades y acceso (IAM) busca asegurar que las personas (entidades) adecuadas tengan acceso a los servicios (recursos) correctos. En el pasado esto solo se podía lograr implementando las políticas de acceso sistema por sistema y, al añadir uno nuevo, se tenía que agregar toda la infraestructura de control de identidad asociada con el mismo. La complejidad sobreviene cuando es necesario atender un problema de seguridad a lo largo de esta infraestructura distribuida.

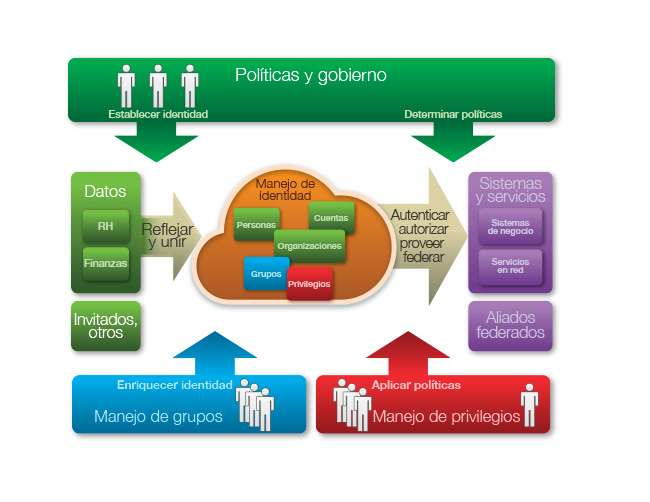

La respuesta a este paradigma radica en utilizar una misma solución para todas las aplicaciones. De acuerdo a la Figura 1, si se integran los datos de la porción izquierda y los sistemas/servicios de la porción derecha dentro de la infraestructura, representada como una nube en el medio, todas las políticas y procedimientos se pueden aplicar a esta, simplificando de manera sustancial la administración.

En una solución IAM, el manejo de identidades se realiza a través del aprovisionamiento de una cuenta de usuario o la eliminación de esta, además de la sincronización de los sistemas donde existirá la misma. La gestión del acceso se efectúa a través de la autenticación y la autorización.

Figura 1. Modelo de administración de identidades y acceso

.

Bóvedas de contraseñas

Existen herramientas que brindan apoyo para generar y almacenar contraseñas complejas en un repositorio central. Con estas utilerías se pueden agilizar los accesos a cualquier sitio Web o a un programa de manera automática. Al almacenar los nombres de usuario, las contraseñas respectivas y otra información de la cuenta de forma segura en su propia computadora –dentro de un solo archivo protegido por un cifrado fuerte pero de fácil acceso y reforzados con una contraseña maestra– se promueve un mejor nivel de seguridad de la información.

Las funcionalidades adicionales que se pueden encontrar en estos programas incluyen la inicialización de accesos a sitios Web o aplicativos, comandos de teclado para escribir de forma automática secuencias personalizadas de acceso, tiempo de espera con bloqueo automático, la generación de contraseñas al azar, sincronización segura de accesos entre equipos, tecnología anti-keylogger o versiones portátiles que se ejecutan desde una unidad USB, entre otras tantas características que varían de un fabricante a otro.

Por ejemplo, el programa S10 Password Vault (http://www.s10soft.com/passwordvault.htm) está firmado digitalmente, es compacto (menos de 1 MB), fácil de usar y gratuito para uso personal.

Al ser utilizado en un ambiente empresarial, los beneficios extra abarcan un control central sobre las opciones de configuración, verificación configurable de la fortaleza de la contraseña maestra, plantilla personalizable para el archivo de bóveda para los nuevos usuarios, y también un respaldo automático de las bóvedas de contraseñas de los empleados.

.

OpenID

OpenID es una iniciativa creada por varias compañías para que en una sola cuenta de usuario se tenga posibilidad de acceder a múltiples sitios Web, sin la necesidad de crear nuevas contraseñas.

El usuario permite la asociación de cierta información como el nombre o una dirección de correo con los sitios que visita, de manera que la contraseña solamente la tendrá el proveedor de la identidad y este a su vez se encargará de confirmar esa identidad en los sitios Web que visita el usuario. Algunas organizaciones que aceptan o emiten OpenID son Google, Facebook, Yahoo!, Microsoft, AOL, MySpace, y Sun.

La secuencia de acceso para aprovechar este estándar es la siguiente:

-

Ingrese su OpenID en el sitio que soporte este estándar dentro de la interfaz que se tiene para tal propósito, por ejemplo, juanperez.myopenid.com.

-

Después de mandar la forma en el sitio que está visitando, el navegador se redirecciona al sitio del proveedor de OpenID.

-

Se proporcionan el nombre de usuario y contraseña al proveedor de OpenID; siendo con este el proceso de autenticación.

-

Una vez confirmada su identidad, indique a su proveedor que quiere ingresar al sitio original utilizando esta identidad.

-

En ese momento se le enviará de vuelta al sitio original.

.

Control de acceso en la nube

Sobre cómputo en la nube hemos escrito varios artículos que les sugerimos visiten: “Servicios de seguridad en la nube” (https://www.magazcitum.com.mx/?p=1784), “La seguridad en la nube no es opcional” (https://www.magazcitum.com.mx/?p=1069) y “Servicios de Seguridad Administrada ¿Son servicios en la nube por naturaleza?” (https://www.magazcitum.com.mx/?p=1074)

Con la proliferación del cómputo en la nube, ha comenzado a tomar fuerza la identidad en la nube como servicio (IDaaS), que se vuelve la piedra angular del manejo de identidades fuera de las aplicaciones que las utilizan. Este servicio se concibe como un ofrecimiento de terceros, encargados de la identidad y las funciones de control de acceso, incluyendo el acceso de una sola vez (SSO) y el ciclo de vida por el que pasa toda cuenta de usuario: creación, modificación y eliminación, tal como se muestra en la siguiente figura:

Figura 2. Ciclo de vida de una identidad

El término IDaaS es muy amplio y abarca los servicios a nivel SPI (software, plataforma e infraestructura) que aplica tanto para nubes públicas como privadas.

Las soluciones híbridas son también posibles: las identidades pueden manejarse internamente dentro de una organización, mientras que otros componentes como la autenticación se pueden exteriorizar a través de arquitectura basada en software (SOA). Esto crea efectivamente una capa de plataforma como servicio (PaaS) para facilitar una solución de administración de identidades y acceso basada en la nube.

.

Conclusiones

La seguridad de la información está basada en gran medida en una adecuada estrategia de control de accesos. Si estos se hacen de manera eficiente, se puede reducir drásticamente la posibilidad de un error que desemboque en la materialización de un incidente dentro de la organización. En una buena planeación, el administrador suele realizar una “matriz de control de acceso”, identificando en las filas los “sujetos” que tendrán algún privilegio sobre los “objetos” que se relacionan en las columnas y, en las intersecciones entre renglón y columna, el tipo de permiso o acción (lectura, lectura/escritura, ejecución, creación, borrado, autenticar, etcétera):

| Objeto 1 | Objeto 2 | Objeto 3 | …… | Objeto “n” | |

| Usuario 1 | rw | —- | rwx | R | |

| Usuario 2 | — | r | —- | Rw | |

| …….. | |||||

| Usuario “n” | x | rw | rwx | X |

Figura 3. Matriz de control de acceso

Con base en esos permisos, el administrador puede definir con qué recurso hará cumplir el control de acceso. Dicho control puede ser administrativo (p.ej. una política), técnico (p.ej. una regla implantada en un firewall) o físico (p.ej. un control biométrico).

Como en cualquier ámbito de la vida, todo comienza por la planeación. Dicho lo anterior se puede inferir que si de origen el diseño de la seguridad contempla las posibles combinaciones de acceso a los recursos, el control será mucho más efectivo y las eventuales afectaciones (de imagen, competitivas, financieras, etcétera) más controladas.

.

Deja tu comentario