La evolución constante de las nuevas tecnologías suele generar un gran interés para quienes las utilizan como eje de su trabajo, lo cual los lleva a tratar de conocer y aprovechar cada avance y cada nuevo dispositivo que aparece. Por otro lado, el trabajo diario muchas veces los obliga a focalizarse en la solución de cuestiones específicas, provocando a menudo la degradación de una visión más amplia de todas las aristas que acompañan las soluciones que es factible implementar.

La evolución constante de las nuevas tecnologías suele generar un gran interés para quienes las utilizan como eje de su trabajo, lo cual los lleva a tratar de conocer y aprovechar cada avance y cada nuevo dispositivo que aparece. Por otro lado, el trabajo diario muchas veces los obliga a focalizarse en la solución de cuestiones específicas, provocando a menudo la degradación de una visión más amplia de todas las aristas que acompañan las soluciones que es factible implementar.

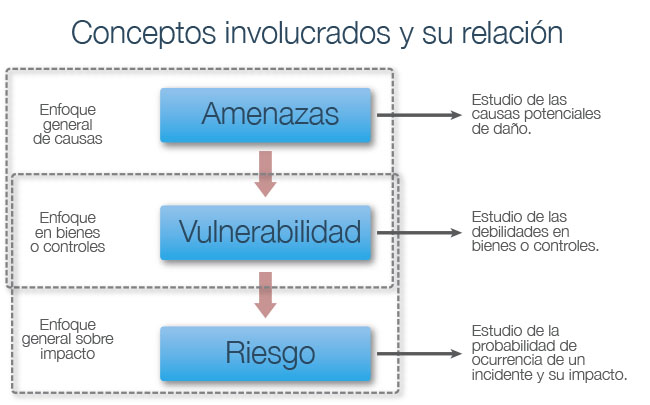

En el campo de la seguridad de la información esta realidad se refleja también en la necesidad de comprender las fallas que se presentan en el día a día, junto a la presión cotidiana que sienten los profesionales para solucionarlas. Este panorama dificulta la posibilidad de una visión integral de la protección de la información y los sistemas. Muchas veces no se dimensionan ciertos conceptos fundamentales como son los de amenaza, vulnerabilidad y riesgo, los cuales constituyen la base de la gestión de riesgos y de cualquier programa o actividad que se lleve adelante respecto a la protección de la información.

En efecto, cualquiera que sea el tamaño, finalidad, complejidad del negocio o de la plataforma tecnológica, ninguna organización debe desconocer los riesgos que se plantean para cada uno de los procesos que constituyen su actividad y, una vez identificados, no debe dejar de gestionarlos. Si esto último ocurriera, irremediablemente se afectaría su desempeño pudiendo, inclusive, verse obligada a cesar su actividad.

Por consiguiente, y para una efectiva gestión del riesgo, necesariamente deberán conocerse las situaciones que pueden afectar a la organización, es decir de qué debe protegerse, cuál es su información y sus recursos críticos, y si las medidas que ha implementado para preservarlos evitarán o minimizarán cualquier impacto negativo. Al desarrollar su actividad en un escenario cambiante, el profesional se verá obligado a evaluar de modo permanente la situación en la que se encuentra y a asegurarse de que las medidas de protección establecidas siguen siendo efectivas.

En esta línea, el presente artículo se propone rescatar ciertos conceptos básicos, comprender sus implicaciones y plantear las relaciones que existen entre ellos, para lograr una gestión segura de la información.

.

Vulnerabilidades

Se establece este concepto de vulnerabilidad en primer lugar en virtud de la dimensión que ha cobrado en la actualidad. En efecto, las vulnerabilidades se han vuelto una materia en sí misma, ya que su búsqueda, desarrollo de pruebas de concepto, explotación y publicación de las actualizaciones que las corrigen son parte de un ciclo que involucra múltiples actores interesados, entre los que pueden citarse instituciones académicas, investigadores independientes, empresas especializadas, gobiernos y hasta organizaciones supranacionales.

Una vulnerabilidad es una debilidad de un bien o de un control, que puede ser aprovechada por una amenaza. Se trata de una característica negativa del bien, también conocido como activo o recurso de información, o de un control que se implementó sobre él, que lo hace vulnerable. En efecto esa vulnerabilidad es susceptible de ser aprovechada y varía de acuerdo con los cambios en las condiciones que dieron origen a su existencia o a las acciones que se tomen con el fin de evitar su explotación o aprovechamiento.

De esta definición se desprende que las vulnerabilidades afectan a los bienes de una organización, pero también pueden darse sobre un procedimiento destinado a protegerlo. En cada uno de estos casos, corresponderá analizar las posibilidades de que las vulnerabilidades sean aprovechadas, sus características y su ciclo de vida.

Un caso particular lo constituye el software utilizado masivamente, como por ejemplo las aplicaciones Web, los sistemas operativos y la ofimática, para el cual el tema de las vulnerabilidades constituye además una pérdida de confianza en productos y proveedores. Su origen y las causas por las cuales aparecen, su divulgación, los vectores de ataque, sus posibles impactos y su alcance, entre otros factores, vuelven al tema complejo y en continuo avance, resultando motivo tanto de grandes especulaciones como de alarma real en algunos casos.

En cuanto a las causas, las vulnerabilidades pueden darse por fallas de diseño, por una codificación deficiente o insegura, por errores en la implementación o por falta de mantenimiento, entre otros motivos. Cada etapa del desarrollo, implementación y mantenimiento de una pieza de software es susceptible de poseer una debilidad que es factible usar para alterar su funcionamiento. Un ejemplo significativo es el protocolo utilizado para el envío de correos electrónicos, que no fue diseñado pensando en la seguridad[1] y que provoca que hoy suframos la consecuencia de este problema de diseño, por citar un caso, cuando se usa para distribuir phishing, suplantando identidades.

Un tipo especial de vulnerabilidad es la conocida como día cero o “zero-day”. Recibe esta calificación desde el momento en que es descubierta y hay evidencias de que existe un código que puede aprovecharla, denominado como “exploit”, hasta que se hace públicamente conocida y el fabricante del producto afectado no la corrige. Mientras no aparezcan soluciones o medidas de mitigación, este tipo de vulnerabilidades abre una ventana de tiempo que puede utilizarse para infectar una gran cantidad de sistemas, con una alta probabilidad de éxito. Esto genera la existencia de un mercado de compra-venta de vulnerabilidades[2], en el cual se les asigna un valor monetario.

Las vulnerabilidades que logran ser aprovechadas impactan a usuarios hogareños, organizaciones gubernamentales y empresas de todo tamaño. Valen como ejemplo los casos ocurridos en febrero de este año con Java[3], cuando las redes internas de Facebook, Twitter y Apple fueron infectadas por código malicioso.

En el campo de la seguridad de la información, el problema de las vulnerabilidades ha dado lugar a un nuevo escenario. Ya no resultan suficientes las soluciones simples o aisladas sino que se hace necesario implementar “seguridad en profundidad”, que proteja todos los activos de acuerdo con su criticidad, y también contemple la capacitación y la concientización a los empleados sobre las nuevas amenazas.

Respecto a la forma en que se da tratamiento a estas vulnerabilidades, existe un fuerte debate en el que las partes parecen nunca ponerse de acuerdo, mientras las derivaciones negativas del mercado de compra-venta de fallas continúa su desarrollo, con consecuencias negativas para todos los damnificados. Por este motivo, en estos últimos tiempos, varias de las grandes empresas de TI han implementado programas de incentivos para que se les reporten los descubrimientos de fallas, demostrando con ello que han entendido el riesgo que significa que los delincuentes las aprovechen

Cabe mencionar finalmente que otro aspecto, no menor, si bien no tratado específicamente en este artículo por su complejidad, es el de las vulnerabilidades sobre las personas, de las cuales se benefician los malhechores a través de la ingeniería social.

.

Amenazas

El término amenaza, en contraposición al de vulnerabilidad, requiere pensar los posibles problemas que nos pueden afectar en un futuro cercano, por lo que plantea un posicionamiento anterior a un hecho, que representa algún grado de probabilidad de materializarse. A manera de ejemplos de amenazas reales pueden citarse los virus, los delincuentes informáticos o las intrusiones.

No existe una terminología uniforme en el campo de la informática al respecto, ya que se habla de amenazas cibernéticas, ciberamenazas, amenazas a la seguridad de la información o a la informática. El concepto hace referencia a una situación potencial que supone un daño para un activo o para un control implementado en una organización, con cierta probabilidad de ocurrencia. La ITU (International Telecommunication Union) define una amenaza como una violación potencial a la seguridad y, en ese sentido, para el contexto informático debe interpretarse para la seguridad de la información.

Dicho lo anterior se aprecia que es un término que generaliza y enuncia los problemas a los que se encuentra expuesta una organización, a través de los denominados agentes de amenazas, que son las entidades que aprovechan una vulnerabilidad.

Otra definición es aquella que la caracteriza como cualquier acción o acontecimiento no deseado e inesperado con la capacidad de ocasionar consecuencias adversas. En este caso, se habla de ella como origen de un incidente no deseado, que podría causar daños a un sistema u organización, según la define el estándar ISO/IEC-27002, si cualquiera de ellos presentara alguna debilidad o falla.

Existen amenazas relacionadas con fallas humanas, catástrofes naturales o ataques deliberados. Las fallas humanas pueden ser con intención o sin ella, debido a negligencia, impericia o mal uso. También se clasifican como internas o externas dependiendo de su origen: desde dentro de la propia organización o desde un punto remoto. Dentro de las amenazas naturales son ejemplos los terremotos o las inundaciones.

En rigor de la verdad, en el contexto de la interacción de los individuos a través de medios electrónicos y la diversificación de las tecnologías utilizadas en la actualidad, las clasificaciones sirven para orientar y segmentar el estudio de los problemas, aunque no siempre los modelos conceptuales se ajustan a la realidad.

Las amenazas varían en el tiempo. Los factores que contribuyen a un panorama de amenazas siempre cambiante son el constante crecimiento de la cantidad y el tamaño de las redes y del número de usuarios interconectados, la profusión de las bases de datos en línea, la inmadurez de las nuevas tecnologías que se lanzan al mercado sin haber sido probadas en forma exhaustiva, la alta disponibilidad de herramientas automatizadas de ataque y las técnicas de ingeniería social.

Los distintos escenarios que plantean las amenazas deben contemplarse dentro de planes de continuidad del negocio y siempre deben identificarse y estimarse debidamente al gestionar los riesgos.

.

Riesgo

La materialización de una amenaza que aprovecha una vulnerabilidad expone a las organizaciones y sus sistemas informáticos a lo que se conoce como riesgo. El riesgo puede ser definido como la posibilidad de que algo que ocurra impacte negativamente sobre la información o sobre los recursos para gestionarla. La Norma ISO/IEC-27002 lo define como la combinación de la probabilidad de ocurrencia de un determinado hecho y sus consecuencias. La probabilidad de ocurrencia es el producto del análisis sobre datos históricos respecto a cuántas veces sucedió un hecho similar en un periodo de tiempo que se tomará como unidad. Se entiende por consecuencias, el impacto, es decir, los hechos o acontecimientos que resultan de uno o varios eventos evaluados para esa organización.

La determinación de la probabilidad de ocurrencia y la valoración del impacto tienen lugar en el proceso de gestión del riesgo, que dará como producto la decisión de distribuir o aplicar los controles, sobre la base de una ecuación de costo/beneficio, dando como resultado la determinación del nivel de riesgo aceptable y la identificación del riesgo a mitigar.

Los riesgos en las organizaciones pueden ser de todo tipo: ambientales, de mercado, financieros, estratégicos, operacionales, de cumplimiento, etcétera. Los riesgos vinculados al uso de tecnologías de información son transversales a todos.

Frente a estos, deben aplicarse controles, entendidos como cualquier medida, que permita prevenir, detectar o minimizar el riesgo asociado con la ocurrencia de una amenaza específica. Se trata de medidas dirigidas a producir un efecto sobre la probabilidad de ocurrencia de una amenaza determinada o sobre su impacto.

Los controles pueden ser de naturaleza técnica, de gestión o legal, de acuerdo con la definición dada en la Norma ISO/IEC antes citada.

En el rubro de controles técnicos, el mercado de software y de equipamiento es basto, y los ajustes para su puesta en marcha deben además efectuarse acorde a estándares de seguridad, que muchas veces brindan los fabricantes o las buenas prácticas de organizaciones especializadas como OWASP (The Open Web Applications Security Project), por citar un ejemplo.

Para los aspectos funcionales, la industria brinda hoy normas que ayudan a identificar y mitigar muchos de los riesgos, así como certificaciones para profesionales interesados en aspectos particulares. Sin embargo, el punto a resaltar es que más allá de los múltiples enfoques es importante no perder una visión global.

En efecto, la visión estratégica de la seguridad debe ser reflejada en herramientas aplicadas de manera planificada con objetivos claros y revisados de manera periódica, para que sean implementadas en los procesos de toda la organización. Estos procesos se definen como aquellos que buscan la identificación y evaluación de los riesgos, así como también adoptar los pasos para su reducción a un nivel aceptable y devendrán en programas que serán la base para la adopción de medidas de gestión, controles técnicos, procedimentales y normativos, que mitiguen los riesgos a los que se encuentra expuesta la información.

.

Interacción entre vulnerabilidades, amenazas y riesgos

El cuadro precedente muestra en forma gráfica la interacción entre los distintos elementos analizados. Vemos que las amenazas se vinculan con causas potenciales con posible impacto negativo sobre la información, en la medida en que los bienes a los que sea factible que afecten posean debilidades o se registren fallas en los controles que los protegen. Este último concepto se resume en el término vulnerabilidad, que al ser explotada por la amenaza expone a la organización al riesgo. Dicho riesgo surgirá del análisis de su probabilidad de ocurrencia y del impacto sobre el bien a proteger.

Este esquema en constante cambio por la incorporación de nuevos bienes, la aparición de amenazas y el descubrimiento de vulnerabilidades requiere la constante atención del profesional dedicado a la seguridad de la información y plantea un desafío permanente para el logro de una protección efectiva de la información.

.

Conclusión

El escenario en el que hoy desarrollan su actividad las organizaciones presenta múltiples amenazas de características cambiantes. Algunas son preexistentes y otras surgen a partir de nuevos avances. Por otra parte, muchos productos en el mercado tecnológico se liberan para su venta sin una adecuada verificación de su seguridad. Esta peligrosa combinación requiere una permanente consideración de las vulnerabilidades que puedan afectar la información y los recursos que la gestionan. Lo cierto es que el riesgo en las organizaciones aparece desde el momento en que inician sus actividades. A lo largo de su existencia podrán identificarse y reducirse pero nunca se eliminarán en su totalidad. Es por ello que puede afirmarse que las organizaciones se encuentran siempre en riesgo, en mayor o menor medida, cuando aprovechan los beneficios de las tecnologías de la información.

Por consiguiente, el profesional que se dedica a cualquiera de las áreas de la seguridad de la información deberá tener en cuenta estos conceptos frente a cada paso que dé, identificando las amenazas, las vulnerabilidades y riesgos que afectan a los procesos en los que se desempeña, para así estar en condiciones de definir los controles a implementar. Esta responsabilidad no debe evadirse para cumplir adecuadamente su tarea.

Finalmente, cabe agregar que la seguridad no es un concepto del que se pueda hablar en términos absolutos. En materia informática se presenta una situación particular, dado que se requiere aplicar un conocimiento técnico y funcional muy específico y nuevo, en comparación con otras disciplinas. La diversidad de plataformas, la masividad de las aplicaciones, el crecimiento de las tecnologías móviles y la interacción social de los individuos en Internet se establecen hoy como características que afectan desde el punto de vista de la seguridad a las organizaciones modernas a lo largo de toda su actividad. Sin embargo, la buena noticia es que en la actualidad existen herramientas como la gestión de riesgos, que permiten entender aquellas situaciones que pueden causar un daño real sobre la información, redes y procesos, y que brindan una adecuada protección. No es tan simple como incorporar un equipo o una pieza de software, pero el esfuerzo vale la pena.

[1] Buenas prácticas contra el phishing por parte de los bancos, 25/02/2013.

http://unaaldia.hispasec.com/2013/02/buenas-practicas-contra-el-phishing-por.html

[2] Bienvenidos a la industria del software malicioso, 14/2/2013

[3] Java detrás de los ataques a Apple, Facebook y Twitter, 19/02/2013

http://unaaldia.hispasec.com/2013/02/java-detras-de-los-ataques-apple.html

Deja tu comentario