A pesar de la gran popularidad que las tecnologías NAC (Network Access Control o Network Admission Control) han alcanzando en los dos últimos años, aún habrá de pasar algún tiempo para que se conviertan en un componente estándar de la seguridad corporativa.

A pesar de la gran popularidad que las tecnologías NAC (Network Access Control o Network Admission Control) han alcanzando en los dos últimos años, aún habrá de pasar algún tiempo para que se conviertan en un componente estándar de la seguridad corporativa.

NAC ¿Para qué sirve?

NAC está diseñado como una solución global de control de acceso a la red que puede ofrecer:

- Control de quién accede a la red y restricción del número de recursos con los que puede operar.

- Protección de red IP.

- Control del acceso de los usuarios no conocidos o con menos garantías de seguridad, como proveedores, clientes o usuarios remotos.

- Restricción del acceso a información.

- Control de los accesos en función del rol del usuario, hora del día, localización y aplicación.

- Segmentación de usuarios en función del cumplimiento normativo.

- Protección contra malware y virus, conocidos y desconocidos.

- Notificaciones sobre la vigencia y falta de parches sistemas operativos de las máquinas de los usuarios de la red.

¿Quién necesita NAC?

La respuesta más corta seria: cualquiera que quiera comprobar si una máquina o dispositivo cumple con los requisitos corporativos de configuración y seguridad antes de que acceda a la red, y que necesite un mecanismo para restringir el acceso si tal dispositivo viola las políticas de seguridad una vez admitido.

Un NAC también permite ver si las máquinas que se conectan a nuestras redes pasa un análisis básico de seguridad. Que estén libres de virus y que tengan actualizadas las versiones de sistema operativo, lo cual lleva la solución de NAC un paso adelante frente a soluciones de 802.1x que funcionan primordialmente para autenticar al usuario en el acceso a la red.

El objetivo de NAC es prevenir que los dispositivos que hayan sido contaminados, estén mal configurados o que presenten riesgos potenciales accedan a la red corporativa. Pese a sus ventajas, la implantación de este tipo de soluciones está lejos de ser lo que hoy día el mercado de la seguridad está esperando.

¿Ayuda a mantener el cumplimiento normativo?

Por sí solo, NAC no logra el cumplimiento normativo, sin embargo puede ser útil como parte de un plan de cumplimiento más amplio. Por ejemplo, puede alertar cuando un empleado ha estado viendo una determinada información no pertinente para su rol en la empresa. Ahora bien, ser capaces de saber quién accede a determinados datos no significa que esa información estaba protegida contra usos inadecuados, otras tecnologías han de tratar esa cuestión. Lo que sí puede hacer NAC es reducir el número de usuarios que consiguen llegar a los recursos críticos, restringiendo el acceso, aunque, eso sí, no evitará que esa clase de datos salgan de la red de la organización.

¿Tipos de implementación de NAC?

Hay dos opciones, fuera de banda o en banda (Out of Band, In-band o In-line). La implementación debe analizarse caso por caso. Aunque la teoría dice que para redes de gran capacidad y número de usuarios el mejor método es Out of Band, cada fabricante tiene su opinión y habrá que considerar también el objetivo de cada implementación y el funcionamiento esperado.

Hay muchos argumentos a favor de ambos métodos. Rápido despliegue sin interrumpir el uso de la red, eliminación de un único punto de fallo y menos riesgo de crear latencias de red suelen ser las ventajas más citadas por los defensores del método fuera de banda. Por el contrario, NAC in-band proporciona un mejor control del tráfico, además de monitorizar y restringir el acceso una vez que los dispositivos son admitidos a la red si violan las políticas de uso. Este tipo de despliegues soporta también reforzamiento de políticas específicas de usuario.

¿Qué requiero para complementar mi solución de NAC?

Las soluciones más comunes que pueden complementar una solución de NAC son entre otras:

-

Herramientas para gestión de parches. Estas herramientas son un complemento importante para una solución de NAC ya que hoy día una solución de NAC solo se encarga de la notificación de la falta de parches pero no ejecuta ninguna tarea de actualización en el cliente, lo anterior seria resuelto con una herramienta de este tipo.

-

Escáneres de vulnerabilidades. Básicos si se busca un esquema de seguridad robusto, ya que con ellos puedes darte cuenta no solo de los huecos de seguridad en tus dispositivos NAC sino en toda la red, todo lo anterior a través de la detección de las vulnerabilidades sin importar el tipo de sistema implantado.

-

Prevención de intrusos. Este tipo de sistemas son el complemento ideal en un esquema de seguridad ya que gracias a ellos podemos prevenir un ataque directo a cualquier de nuestros dispositivos de red.

¿Cuál es la oferta en el mercado?

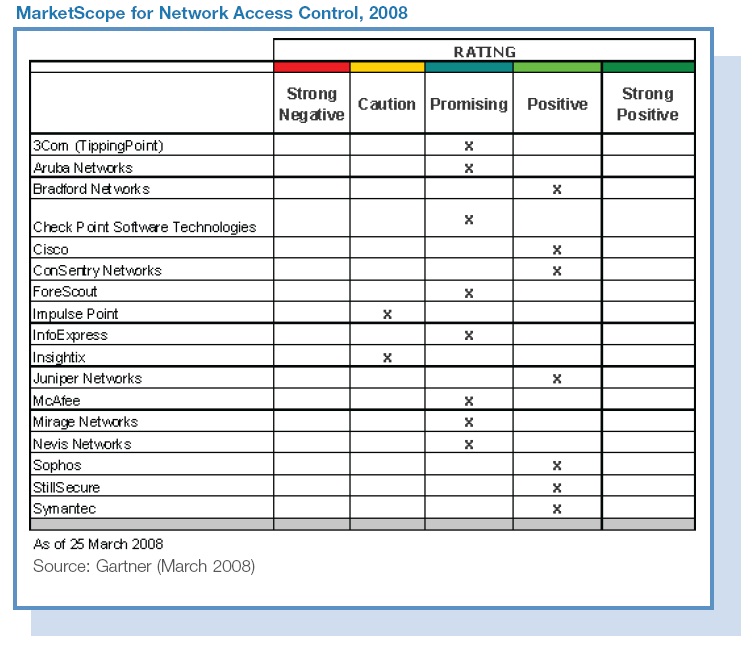

A continuación se muestra un cuadro, hecho por Gartner, que muestra la posición de cada fabricante de soluciones NAC en el 2008:

Concluyendo, NAC puede ser un lujo que no cualquier compañía puede pagar, pero, de cara a la alta dirección de la organización, los beneficios que otorga en cuanto a la seguridad en una red corporativa pueden justificar fácilmente, en ciertos casos, la necesidad de su compra e implantación.

Deja tu comentario