El Internet de las cosas (IoT, Internet of things) se ha vuelto un tema recurrente en los artículos de tecnología y en los esquemas de solución tecnológica de los fabricantes. Con la versatilidad y funcionalidad que le son implícitas a la inclusión de más elementos en una actividad cotidiana de nuestro trabajo o de la vida diaria, también aparecen nuevos riesgos en la seguridad de estos dispositivos de igual manera que en la información que se transporta entre ellos.

El Internet de las cosas (IoT, Internet of things) se ha vuelto un tema recurrente en los artículos de tecnología y en los esquemas de solución tecnológica de los fabricantes. Con la versatilidad y funcionalidad que le son implícitas a la inclusión de más elementos en una actividad cotidiana de nuestro trabajo o de la vida diaria, también aparecen nuevos riesgos en la seguridad de estos dispositivos de igual manera que en la información que se transporta entre ellos.

El protocolo IPv6 permitirá asignarle una dirección única a prácticamente cualquier entidad que maneje algo de tecnología, no solo a los equipos de cómputo fijo o móviles tradicionales, sino también a nuevos elementos como el monitor de un marcapasos, un elevador de un edificio de oficinas, la máquina de refrescos de una universidad, un sensor colocado a un animal en una granja, o enseres domésticos como el refrigerador, el horno de microondas o los controles de temperatura e iluminación de nuestro hogar, por mencionar algunos.

Muchos de estos nuevos elementos tienen sus peculiaridades, por ejemplo, sus “sistemas operativos” son usualmente de propósito específico, es decir, desempeñan una serie de funciones puntuales y nada más. Esto, por un lado, reduce la posibilidad de materialización de un ataque sofisticado pero también provee servicios vulnerables que, por esa misma falta de funcionalidad, hacen muy difícil contrarrestar las vulnerabilidades con una solución robusta.

Así pues, la seguridad seguirá siendo, para bien o para mal, un tema ineludible en nuestro futuro próximo.

Poniendo en orden la casa

Para el Internet de las cosas existe hasta un foro de discusión (www.iofthings.org) que plantea cuatro directrices hacia los consumidores:

- Valor, para hacer la vida más eficiente, segura y transparente.

- Datos, para ayudar a entender los beneficios y el valor de la información contenida en esos datos.

- Seguridad, para construir confiabilidad alrededor de las experiencias con el IoT.

- Diseño, para consentir al consumidor con el producto y su utilidad.

Android se ha convertido en la plataforma predilecta para una nueva generación de dispositivos que va desde teléfonos inteligentes, tabletas, consolas de juegos, y relojes, hasta dispositivos para automóviles y mucho más. Google tiene muy claro que su estrategia de comercialización debe ir enfocada a satisfacer necesidades de esos nichos de mercado como ya lo ha hecho con GLASS y con Moto 360. Amazon y su plataforma AWS están haciendo, por su parte, más fácil el desarrollo de aplicaciones para plataformas Android.

Para dar vida a esta visión ya no tan futurista, hoy vemos una interacción sin precedentes entre fabricantes de dispositivos electrónicos de consumo masivo, circuitos electrónicos y marcas líderes, todas ellas con el compromiso de promover nuevas soluciones de diferentes tipos, estilos y tamaños para adecuarse a las necesidades y caprichos de una nueva generación de consumidores.

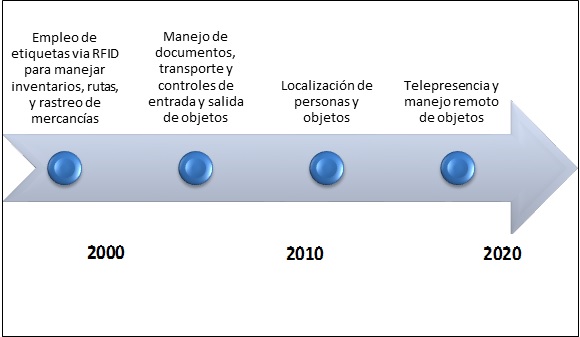

El siguiente gráfico muestra un breve recuento de lo que se ha presentado en el Internet de las cosas a partir de 1999, que fue cuando se acuñó este término. La evolución ha pasado por solventar necesidades de las organizaciones, como la reducción de los tiempos de operación y costos, la incorporación de tecnología inalámbrica, geolocalización y la disminución de tamaño de las soluciones, hasta el desarrollo de aplicaciones personalizadas para fines muy diversos.

Evolución del Internet de las cosas

¿Cómo protegerse de incontables eventos de intrusión e interferencia que pueden comprometer la privacidad personal o amenazar a la comunidad?

La seguridad de la información se volvió un asunto de interés general en el momento en que se comenzó a compartir información entre sistemas de cómputo; pasamos de los antivirus a los primeros firewalls de filtrado de paquetes y de ahí a los que trabajan de manera estrecha con los aplicativos, para llegar finalmente a aquellos contenidos en un solo procesador. Los IDS/IPS se introdujeron a este escenario para trabajar en un siguiente nivel de sofisticación, detectando comportamientos anormales del tráfico y los primeros ataques elaborados representados por firmas muy peculiares; todo esto más tarde se vio reforzado con soluciones especializadas como los filtros de correo, de tráfico Web, de bases de datos y transacciones basadas en portales Web. Este cúmulo tecnológico se comenzó a gestionar a través de las soluciones de manejo de eventos e incidentes (SIEM) y el propósito de principio a fin se ha mantenido prácticamente inalterado: mantener la actividad maliciosa fuera de los sistemas o detectarla y erradicarla.

La evolución de la seguridad nos ha llevado de identificar lo que no queremos que pase (blacklisting), a distinguir lo que sí vamos a permitir (whitelisting) y de ahí para adelante. Todo esto ha sido enriquecido con técnicas de autenticación e identificación del usuario. El manejo de la privacidad de los datos personales, la propiedad intelectual, la confidencialidad de los contenidos a través de redes privadas virtuales y de soluciones que implementan estándares como 802.11i (WPA2), 802.1ae (MACsec), además de pruebas de confiabilidad a profundidad que se realizan a los aplicativos son también aspectos considerados en las soluciones de hoy y en particular del aseguramiento de la información transportada.

¿Cuáles son entonces los aspectos a tomar en cuenta?

Bajo el contexto del Internet de las cosas hay varios aspectos que necesariamente deben ser adecuados para brindar los niveles de servicio y seguridad que se van a requerir. De entrada, la reingeniería de algunas soluciones se vuelve el primer aspecto a enfrentar. Utilizar el apoyo del blacklisting implica destinar una considerable cantidad de espacio de almacenamiento para que pueda tener una utilidad práctica. Los dispositivos que ahora forman parte del entorno de Internet de las cosas se caracterizan por tener un bajo consumo de energía; hay sistemas enteros contenidos en un solo chip, y estos dispositivos están concebidos para tener una conectividad muy definida y limitada. Como hemos comentado, al ser de propósito específico, el diseño está planteado para no realizar algo más allá de una serie de tareas específicas.

Así pues, necesitamos, en primer lugar, considerar la seguridad desde el diseño de los dispositivos y desde la construcción de las aplicaciones. Dado que virtualmente cualquiera con un poco de entrenamiento puede empezar a generar aplicativos, es imprescindible cuidar que la calidad del código generado sea cada vez mejor. Si la seguridad se considera desde el planteamiento de los primeros bloques funcionales de la aplicación, es muy probable que desde su concepción el nuevo código tenga ya un primer nivel de seguridad.

Es muy importante destacar que en el mundo del Internet de las cosas la interacción personal es casi nula, lo que quiere decir que no existe una interacción con alguien de carne y hueso para asuntos como capturar las credenciales de acceso o decidir si un aplicativo es confiable, por lo tanto los dispositivos regularmente realizan sus propias decisiones sobre si se ejecuta o no un comando o una tarea determinada.

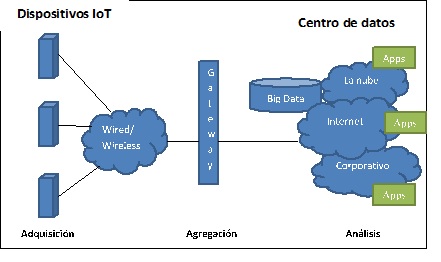

En una topología tipo del Internet de las cosas encontraremos al dispositivo que se puede comunicar a través de una red cableada o inalámbrica y, de ahí, conectada a una nube pública como Internet, o privada como la red corporativa de su organización. El siguiente gráfico muestra este planteamiento:

Topología tipo del Internet de las cosas

Definiendo la estrategia

La recomendación para este entorno es seguir un enfoque multicapa que inicia desde que se energiza el dispositivo, se integra a un entorno donde ya hay otros dispositivos que han sido endurecidos (conocido en arquitectura de seguridad como cómputo confiable o trusted computing) y a partir de ahí queda blindado contra cualquier entidad ajena al proceso o la tarea que se desee ejecutar.

Como ya se mencionó, la seguridad debe estar presente desde el diseño inicial del dispositivo hasta que este se integra a un ambiente operativo de solución, para lo que recomendamos:

- Una inicialización segura que cuide la autenticidad y la integridad del software que utiliza el dispositivo y que puede estar verificado a través de algoritmos criptográficos que involucren firmas digitales.

- Controles de acceso robustos que limiten los privilegios de los componentes y las aplicaciones que utilizan para que realicen únicamente las actividades que requieren para completar sus tareas. En caso de que algún componente sea comprometido, un buen control de acceso limitará el acceso a otras partes del sistema. Seguir el principio del menor privilegio es el proceder más adecuado.

- Autenticación de dispositivos. Tan pronto el dispositivo se inicializa, y antes de que reciba o transmita información, debe pasar por un proceso de autenticación. A este nivel, la autenticación entre dispositivos se da consultando información resguardada en un área segura de almacenamiento.

- Apoyo de elementos de seguridad. Con tecnologías de inspección de paquetes a profundidad se pueden analizar adecuadamente protocolos propietarios y conjuntos de instrucciones particulares que identifiquen si una transacción específica debe ser permitida o no. Aquí ya no se trata del análisis tradicional de protocolos como HTTP, sino de soluciones y protocolos muy específicos, muchas veces propietarios.

- Actualizaciones y parches. Como cualquier otro elemento tecnológico, los dispositivos del IoT deben ser sujetos a actualizaciones que hacen más eficiente y seguro su código de operación, sin afectar por ello la funcionalidad y el desempeño de las soluciones.

Conclusiones

En el Internet de las cosas, que nos llenará de dispositivos conectados a la red para múltiples funciones en la vida diaria, la seguridad no debe tratarse como algo para agregar posteriormente al dispositivo, el enfoque debe ser en todo momento integral. El punto ideal de arranque es el sistema operativo, desde sus entrañas debe llevarse a cabo el endurecimiento para limitar las funciones del dispositivo a las que estrictamente sean necesarias.

El mismo nivel de inteligencia que permite a una solución realizar funcionalidades específicas debe habilitarse para que tenga la capacidad de reconocer y contrarrestar las amenazas que pueda enfrentar. No nos esperemos a buscar soluciones que aún no existen, el enfoque debe estar en la construcción de soluciones que contemplen controles de seguridad optimizados para los retos que imponen las aplicaciones que se integran día a día como motores del Internet de las cosas.

Deja tu comentario