Estimados lectores, es un placer ponerme nuevamente en contacto con ustedes para compartir en esta entrega la evolución del impacto del ser humano en los incidentes de seguridad. Así como en el artículo anterior hicimos un análisis del ser humano y su falta de percepción del valor que tiene la información para las organizaciones, transformándose en el talón de Aquiles para la seguridad de la información, en esta oportunidad continuaremos abordando su protagonismo en las brechas de seguridad, como la vulnerabilidad explotada por los ciberdelincuentes que persiste y sigue siendo el principal origen de incidentes.

Estimados lectores, es un placer ponerme nuevamente en contacto con ustedes para compartir en esta entrega la evolución del impacto del ser humano en los incidentes de seguridad. Así como en el artículo anterior hicimos un análisis del ser humano y su falta de percepción del valor que tiene la información para las organizaciones, transformándose en el talón de Aquiles para la seguridad de la información, en esta oportunidad continuaremos abordando su protagonismo en las brechas de seguridad, como la vulnerabilidad explotada por los ciberdelincuentes que persiste y sigue siendo el principal origen de incidentes.

Cuando analizamos los informes y encuestas sobre la situación de la seguridad de la información, nos encontramos que en la actualidad no hay organización que pueda considerarse exenta de sufrir un incidente. Los ataques crecen en volumen e impacto, generando pérdidas tanto económicas como de reputación con costos que escalan año tras año. Es evidente que los mecanismos de prevención, detección y recuperación no están funcionando; muchas organizaciones se encuentran desorientadas en el contexto actual, y tratan de tapar el sol con un dedo. Para visualizar el tema compartiremos algunos informes presentados en 2015 y 2016.

.

- Evolución de los incidentes

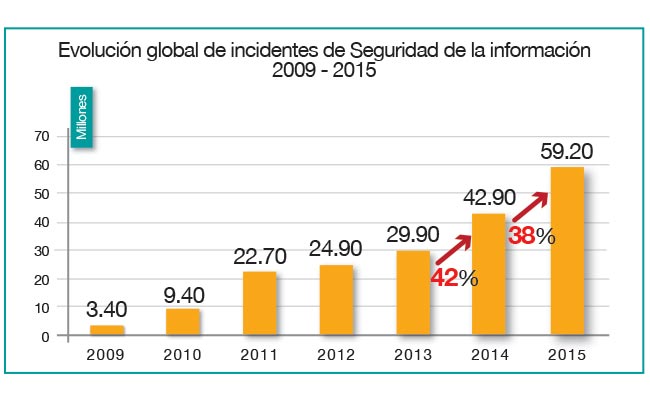

De acuerdo al documento publicado por PWC – Resultados de la Encuesta Global de Seguridad de la Información 2016, se presenta a nivel global la siguiente evolución de incidentes; en el cuadro se visualiza claramente el crecimiento año tras año de los incidentes a nivel global, sobre todo en los últimos dos años, en los cuales vemos un impacto de 42 % y 38 %, respectivamente:

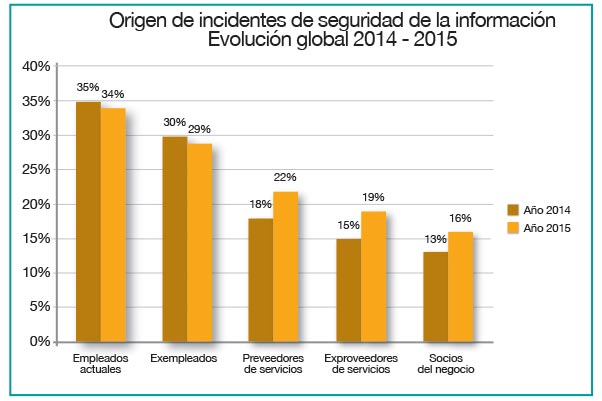

Además, en el mismo informe se presenta a América Latina con un crecimiento de 109% en los incidentes:

.

- Origen de los incidentes

Para enfrentar este crecimiento sostenido de incidentes tendríamos, en primera instancia, que contar con una visión clara de sus causas y orígenes.

Sabemos que los ataques de hoy no son los mismos que se perpetrarán en el futuro, pero mientras los actuales resulten efectivos, los ciberdelincuentes los seguirán explotando ya que para ellos siguen siendo redituables. Tenemos la certeza de que estamos corriendo detrás del problema…. pero es necesario actuar. Y para adentrarnos en la compleja situación comenzaremos presentando diferentes indicadores que nos permitan elaborar el contexto actual de la temática.

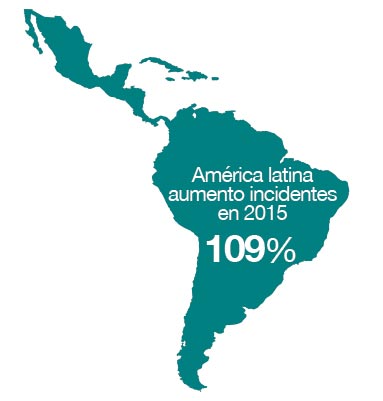

Analizaremos en primer lugar el origen de los incidentes a nivel global, de acuerdo al documento de PWC- The Global State of Information Security® Survey 2016:

Observemos que el origen de incidentes a partir de empleados actuales y exempleados se mantiene en el orden de 35%/34% y 30%/29% a lo largo de los dos últimos años. Esto significa que no se han podido realizar acciones efectivas en pos de mitigar este origen de incidentes en el que el factor humano se encuentra en primer término.

Intuitivamente podríamos decir que, en el caso de los empleados, el desconocimiento por falta de capacitación y la negligencia por falta de concientización podrían ser el primer motivo de incidentes, pero este no sería el caso de exempleados y de alguno que otro empleado en servicio que, en busca de obtener réditos fraudulentos o dañar a la organización por diversos motivos de insatisfacción, generen incidentes en forma deliberada.

Por otra parte, se visualiza que tanto los proveedores y los ex proveedores de servicios de TI se han incrementado como origen de los incidentes. En este punto debemos considerar que la tendencia a tercerizar servicios es global en las organizaciones con el objetivo de disminuir costos. En este punto hay cada vez una mayor oferta de empresas que proveen soluciones que requieren del acceso de sus empleados de las mismas para gestionar –operar, consultar, soportar, etc.- la información de la organización a la que le prestan servicios, ocasionando situaciones de riesgo en la medida que no exista un marco de seguridad acorde a la información a la que acceden.

Finalmente, en el caso de los socios del negocio, podemos inferir que el punto clave pasa por el intercambio de información sensible del negocio, en el cual no siempre se maneja la confidencialidad en ocasiones por desconocimiento del nivel de clasificación de la información y las consecuencias del impacto negativo que su divulgación pudiera generar.

.

- Panorama de amenazas

Una vez que hemos determinado como principal origen de incidentes al ser humano, analizaremos las causas de los incidentes, cómo logran vulnerar a las personas y cuáles son los ataques a los que están expuestos para penetrar las barreras de seguridad de la información.

Para este análisis nos basaremos en el informe del prestigioso SANS INSTITUTE, Exploits at the Endpoint: SANS 2016 Threat Landscape Survey, de septiembre de 2016.

Antes de abordar dicho análisis en el que se revisan los exploit sobre los endpoint, haremos una breve introducción sobre estos conceptos.

Los exploit son las acciones, comandos o programas que aprovechan las vulnerabilidades –agujeros en la seguridad– en un sistema de información para realizar acciones delictivas con la finalidad de conseguir beneficios o dañar al objetivo. Es importante comprender el concepto de exploit, ya que representa la acción –por ejemplo, un exploit no es un malware sino la acción que permitió que ese malware infecte el sistema-; no es el veneno en sí mismo sino la acción que hace que lo tomemos. Ya que el veneno solo no hace daño, lo hace en la medida en que penetre en nuestro organismo.

Por otra parte, existen los exploit sobre los que podemos actuar, los ya conocidos, pero que por falta de información, capacitación o negligencia de organizaciones e individuos continúan generando incidentes sobre la información, a pesar de que en muchos casos tienen un impacto mediático importante. Es sorprendente ver como se asumen riesgos no obstante las alertas. Pero hay otros exploit comúnmente llamados los 0-day que se utilizan en ataques generalmente dirigidos: son acciones de penetración silenciosas que suponen una grave amenaza ya que son muy difíciles de prevenir y detectar.

En cuanto a los endpoint, estos están conformados por las PC, notebooks, tablets, teléfonos inteligentes, cajeros, impresoras y cualquier equipamiento que forme parte de la red y que son la primera línea que tiene que enfrentar los ataques – exploit, y en la medida que sean operados bajo mecanismos de seguridad que permitan prevenir y detectar la amenaza podrán bloquear el ataque y hacer fracasar la intrusión, mitigando el perjuicio que pudiera causar.

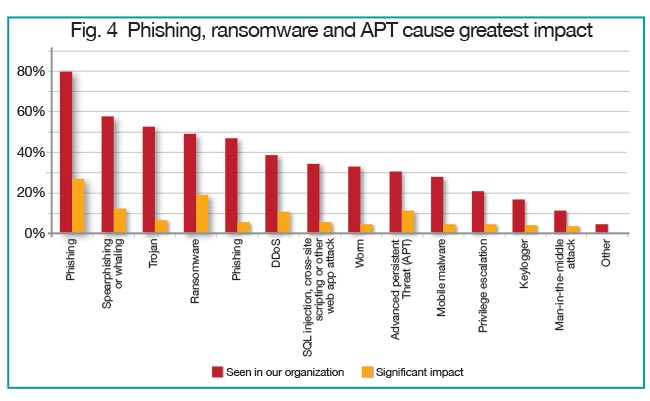

Hecha esta introducción, adentrémonos en el actual panorama de amenazas: 80% de las organizaciones encuestadas en el informe de SANS reportaron incidentes de phishing – con un impacto muy significativo de 27%, mientras que el segundo impacto importante reportado por 49% de los encuestados, con un impacto de 19% lo genera el ransomware. Este es un ataque que se expandió globalmente a partir del año 2012 y que se presenta en general como un archivo adjunto a un correo electrónico, que en una de sus versiones cifra todos los archivos del usuario con una clave, que solo el creador del ransomware conoce, por lo que extorsiona al damnificado para volver a permitirle el acceso a los archivos a cambio de un pago.

Aunque en segundo término figura el spearphishing –ataque de phishing con un objetivo focalizado – este ha tenido un impacto 13% menor al ransomware, igual que el caso de troyanos, con una participación de 53% y un impacto de tan solo 7 por ciento.

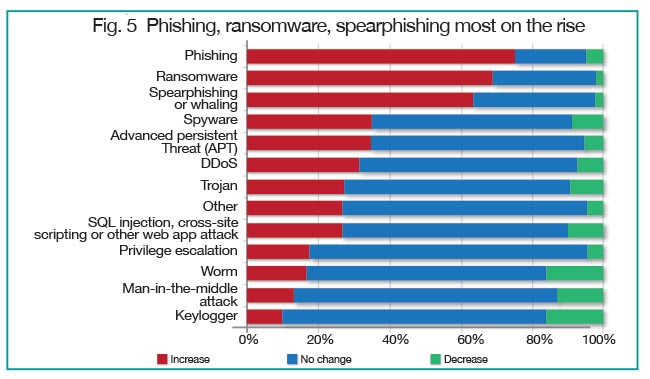

Un punto interesante para nuestro análisis es detectar qué amenazas se han incrementado en el último año. Nuevamente vemos que aparecen el phishing, ransomware y el spearphishing en primer lugar, y en los tres casos la puerta del incidente la abre el factor humano.

Por último, para poder entender el contexto de este panorama, es necesario responder a las siguientes preguntas: ¿cómo llegan los ataques a los endpoit y cuál es la causa de que esos ataques tengan éxito?

.

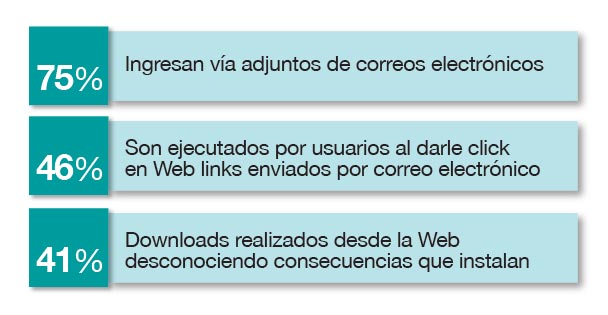

¿Cómo llegan los ataques a los endpoint?

Los principales ataques tienen éxito si el usuario abre un adjunto o hace click en un link, de esa manera comienzan la infección del ransomware.

.

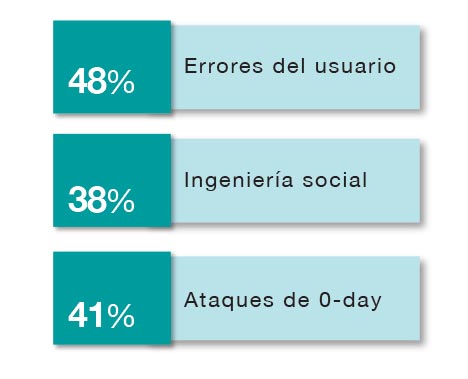

¿Cómo logran los ataques penetrar los endpoint?

En materia de las brechas que abre el ser humano, los errores de usuarios constituyen la causa principal de incidentes con 48%, conjuntamente con 38% que corresponde a la ingeniería social – es decir, la manipulación de los usuarios por parte de los atacantes para obtener información en forma fraudulenta -, en ambos casos la concientización, capacitación y entrenamiento juegan un papel fundamental que define la capacidad de defensa del usuario frente a estos ataques. El ataque de 0-day ocurre cuando el ciberdelincuente conoce y tiene capacidad de explotar una vulnerabilidad no remediada, por lo que se genera una ventana de tiempo entre el posible ataque y el desarrollo/publicación del parche que soluciona la vulnerabilidad. Todo el tiempo que dura este proceso es el que dura la ventana de vulnerabilidad.

En este artículo se ha expuesto al factor humano como principal origen de incidentes a lo largo de los últimos años, sin mostrar hasta hoy indicios de algún cambio en la tendencia. Concluimos entonces con que el factor humano es la mayor vulnerabilidad para la seguridad de la información. Para mitigar esta situación es necesario trabajar sobre la concientización de las personas en pos de cambios de hábitos y conductas que, acompañados por capacitación y actualización, generen un marco de continuidad en el que los individuos se apropien de la problemática de seguridad siendo protagonistas del cambio cultural necesario para enfrentar el actual escenario de amenazas.

Deja tu comentario