En este breve artículo busco describir en qué consiste la gestión de la superficie de ataque y su relación con algunos otros procesos de la seguridad.

En este breve artículo busco describir en qué consiste la gestión de la superficie de ataque y su relación con algunos otros procesos de la seguridad.

Se conoce como superficie de ataque a todo activo que almacena, procesa o transmite información de valor de la organización y que es propenso a ser atacado. Puede ser que esos activos sean vulnerables o no, sean reconocidos o no, estén en uso o no, o estén gestionados por el área de Seguridad/TI o no. La superficie de ataque puede ser interna, es decir, todos los activos que están al interior de la organización “dentro del perímetro de la red”, o externa, que contempla todo lo que está fuera del perímetro.

De manera general podemos considerar las siguientes grandes categorías de activos que conforman la superficie de ataque:

- Activos conocidos. Todos los activos reconocidos, inventariados y gestionados, ya sea por el área de TI o de Seguridad.

- Activos desconocidos. Activos que están fuera del alcance/visibilidad del área de Seguridad (shadow IT, activos huérfanos) y que por lo tanto se desconoce su postura de seguridad.

- Activos en manos de terceros (terceras partes y cuartas partes). Activos de nuestra organización que pueden estar en manos de proveedores.

- Dispositivos maliciosos (rogue devices). Activos maliciosos creados por los ciberactores, que se hacen pasar como activos oficiales.

Sin lugar a duda, la superficie de ataque es cambiante y expansiva; en los últimos años la superficie externa se ha incrementado significativamente, producto de situaciones como la adopción de los servicios en la nube, la transformación digital de las organizaciones y, recientemente, por la habilitación de esquemas de trabajo remoto derivado de la contingencia por la pandemia.

Cuando hablamos de gestionar la superficie externa de ataque nos referimos a una actividad más para reducir los riesgos de la organización, esto a través del continuo descubrimiento (identificación, inventariado y clasificación) de los activos de la organización expuestos a Internet, su priorización con base en su función o importancia para el negocio, y la valoración de la seguridad de dichos activos; también considera realizar monitoreo permanente de los activos ya descubiertos para detonar diversas actividades de gestión.

El objetivo final es que la organización mejore su postura de seguridad a través de gestionar de forma proactiva las vulnerabilidades, debilidades, exposiciones y las ciberamenazas de los activos expuestos a Internet que los adversarios puedan utilizar para obtener el acceso inicial a la organización

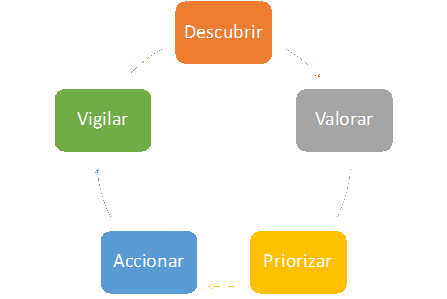

El ciclo general que se puede considerar es el siguiente:

- Descubrir: ¿Qué activos tengo expuestos a Internet?

- Valorar: ¿Qué vulnerabilidades conocidas, debilidades, malas configuraciones, tienen esos activos y qué exposiciones (exposures) tiene la organización?

- Priorizar: ¿Dónde debo enfocarme?

- Accionar: ¿Cómo resuelvo los hallazgos?

- Vigilar: ¿Hay nuevos activos?, ¿se deben dar de baja algunos activos?, ¿cómo ha cambiado el riesgo de un periodo a otro?

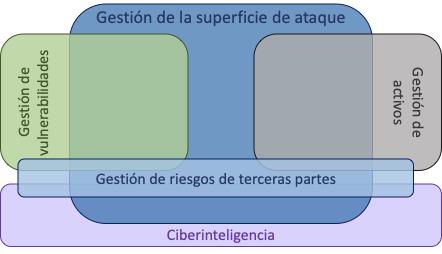

Si analizamos en detalle, veremos que la gestión de la superficie externa de ataque es la suma de algunas pocas actividades específicas y una serie de actividades o procesos perfectamente conocidos, como son la gestión de activos, la gestión de vulnerabilidades, la ciberinteligencia y la gestión de riesgos de terceras partes. En el siguiente diagrama se muestra esta relación:

Definitivamente, gestionar la superficie externa de ataque es una actividad fundamental y crítica que se debe implementar o reforzar, según sea el caso. Es importante no olvidar que esto implica también implementar o reforzar otros procesos básicos de la seguridad.

En los últimos meses se ha observado un gran movimiento en el mercado en torno a este tema y, como lo menciono más arriba, realmente no hay nada nuevo, sin embargo, la tarea se ha vuelto bastante más compleja. Existen ya en el mercado diversos productos que permiten automatizar buena parte de las actividades a realizar y, en los últimos meses, se han dado diversas adquisiciones de fabricantes de nicho por grandes fabricantes, lo que pudiera indicar que en un futuro no muy lejano esta actividad se podrá integrar más fácilmente con el resto de los procesos de gestión.

Referencias:

- Attack Surface Management (ASM) The Definitive Guide. Randori.

- A Guide to Attack Surface Protection. CyCognito.

- A CXO´s Guide to Attack Surface Management. Palo Alto Networks.

- Maximazing Security Value Through External Attack Surface Management, Jake Williams, SANS Institute.

Deja tu comentario